邮箱网讯 5月28日消息 过去几个月,Mozilla 旗下安全电子邮件客户端“雷鸟”(Thunderbird)被曝用纯文本格式保存了一些用户的 OpenPGP 密钥。该漏洞的追踪代号为 CVE-2021-29956,影响从 78.8.1 ~ 78.10.1 之间的软件版本。虽然严重等级较低,但开发者还是努力在新版中实施了修复,同时为 Thunderbird 所使用的加密密钥添加了额外的保护。

几周前,Mozilla E2EE 邮件列表中的用户发现,他们可在无需输入主密码的情况下,直接查看受 OpenPGP 加密保护的电子邮件。而按照正常的功能逻辑,查看前是必须先进行用户身份验证的。

受该缺陷影响,本地攻击者将可通过查看和复制这些 OpenPGP 密钥来伪造发件人,并悄悄地向其联系人发送不为用户所知的电子邮件。

在最新的安全公告中,Mozilla 提供了有关 CVE-2021-29956 漏洞的更多细节,以及他们是如何在 Thunderbird 78.10.2 版本中修复该漏洞的。

使用 78.8.1 ~ 78.10.1 版本的 Thunderbird 邮件客户端的用户,其 OpenPGP 密钥未能通过加密存储的方式留在本地磁盘上,并导致主密码保护功能失效。不过在 78.10.2 版本中,Thunderbird 已经恢复了新导入密钥的保护机制,并将自动保护从受影响的旧版本上导入的 OpenPGP 密钥。

Mozilla Thunderbird 项目团队软件开发者 Kai Engert 在接受 The Register 采访时给出了相关解释:

一旦用户配置了主密码,那在 Firefox / Thunderbird 首次存储任何机密内容时,系统都将提示用户输入密码。若输入正确,则相应的密钥将在会话期间维持被记住和解锁的状态,并且可根据需要来解锁任何受保护的加密内容。

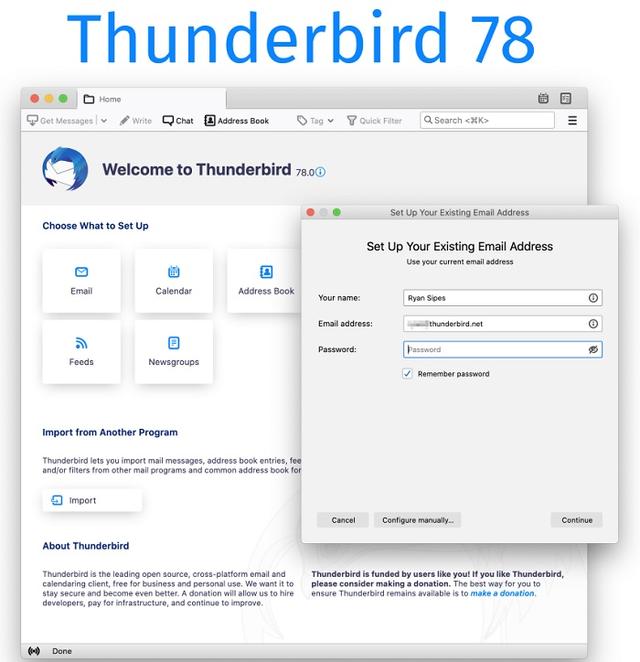

不过现在,Thunderbird 电子邮件客户端已经过了重新编写。为避免保护 OpenPGP 密钥,Mozilla 建议大家立即将 Thunderbird 升级到最新的 78.10.2 版本。

下载地址:https://www.thunderbird.net/en-US/download/